1、trivy介绍

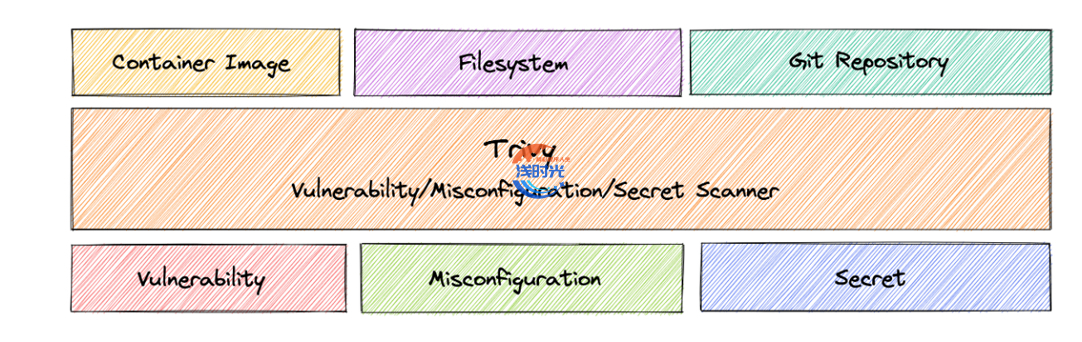

Trivy(tri发音像触发器,发音像 en vy )是一个简单而全面的漏洞/错误配置/秘密扫描器,用于容器和其他工件。&vyTrivyTrivyTrivy比如密码、API 密钥和令牌。 Trivy易于使用。只需安装二进制文件,您就

2、安装trivy

RELEASE_VERSION=$(grep -Po '(?<=VERSION_ID=")[0-9]' /etc/os-release)

cat << EOF | sudo tee -a /etc/yum.repos.d/trivy.repo

[trivy]

name=Trivy repository

baseurl=https://aquasecurity.github.io/trivy-repo/rpm/releases/$RELEASE_VERSION/\$basearch/

gpgcheck=0

enabled=1

EOF

sudo yum -y update

sudo yum -y install trivy3、使用trivy

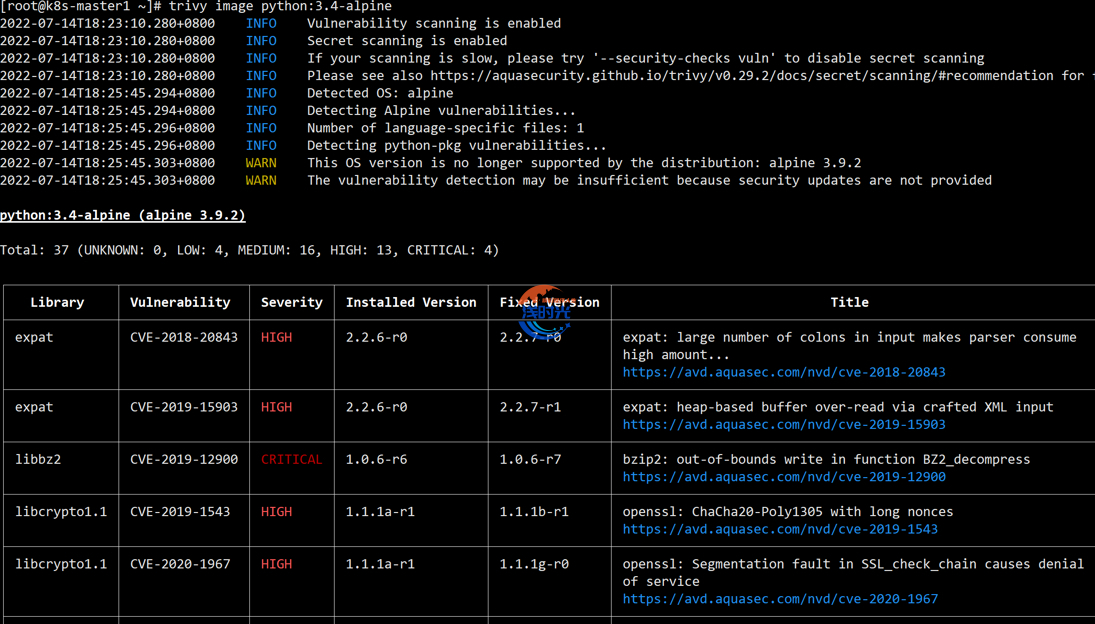

3.1:扫描容器镜像

- 语法:

trivy image [YOUR_IMAGE_NAME]

~]# trivy image python:3.4-alpine3.2:指定输出格式

~]# trivy image -f json -o results.json python:3.4-alpine3.93.3:指定退出码

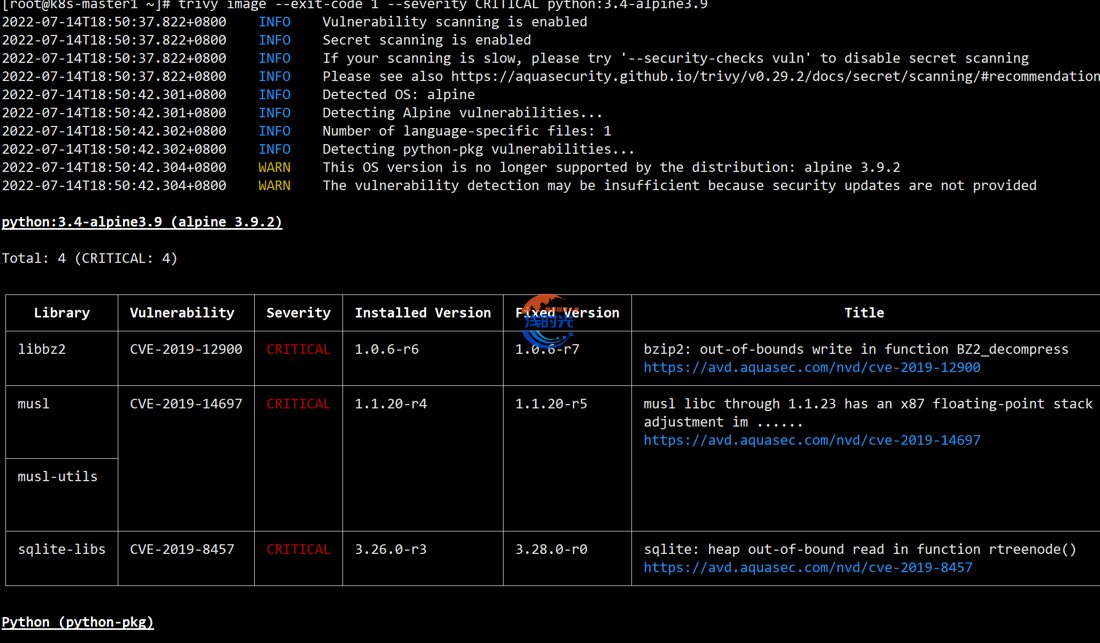

默认情况下,即使检测到漏洞,Trivy也会以代码0退出。如果要使用非零退出代码退出,请使用–exit code选项。此选项对CI/CD很有用。在下面的示例中,仅当发现关键漏洞时,测试才会失败。

--exit-code:指定退出码--severity:输出指定的严重程度报告

~]# trivy image --exit-code 0 --severity MEDIUM,HIGH python:3.4-alpine3.9~]# trivy image --exit-code 1 --severity CRITICAL python:3.4-alpine3.9以上就是本次文章所有知识点,如果文章对你有帮助就动动你那发财的小手,点个赞留个言,给本站加点热度。谢谢支持!